Что такое скуд?

Содержание:

- Защита данных

- Какие виды СКУД бывают

- Производители СКУД

- Система СКУД – что это такое и как расшифровывается

- Классификация систем СКУД

- Подключение сигнализации в Home Assistant

- Технические средства для управления движением персонала и посетителей

- Дополнительные возможности СКУД при использовании программного обеспечения

- Принцип работы технических средств СКУД

- Принцип действия систем скуд

- Классы системы СКУД

Защита данных

DAP – Database audit and protection

Системы данного класса обеспечивают безопасность систем управления реляционными базами данных (СУБД). DAP – это развитие базовых возможностей мониторинга инструментов database activity monitoring (DAM), но при этом они имеют такие дополнительные функции, как:

- обнаружение и классификация данных;

- управление угрозами и уязвимостями;

- анализ на уровне приложений;

- предотвращение вторжений;

- блокировка активности;

- анализ управления идентификацией и доступом.

DLP – Data Leak Prevention или Data Loss Prevention

Системы предотвращения утечки данных строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При обнаружении конфиденциальной информации срабатывает активный компонент системы, и передача сообщения (пакета, потока, сессии) блокируется или сохраняется копия трафика для постанализа на случай проведения расследования возможной утечки.

DCAP – Data-Centric Audit and Protection

Эти средства защиты конфиденциальности данных знают, где хранятся конфиденциальные данные, определяют политики управления данными в бизнес-контексте, защищают данные от несанкционированного доступа или использования, а также производят мониторинг и аудит данных, чтобы убедиться в отсутствии отклонений от нормального поведения. Несмотря на новый подход к защите данных (а не периметра), решение не нашло большой популярности.

CASB – Cloud Access Security Broker

Инструмент контроля за облачными приложениями, ресурсами и сервисами. Он управляет тем, как происходит взаимодействие между облачными приложениями и внешним миром с помощью прокси и/или API-режима. Системы CASB могут разворачиваться как в локальной, так и в облачной среде, а также в гибридной комбинации с использованием локальных и облачных контрольных точек.

SDS – Software-Defined Storage

Программное решение, обеспечивающее хранение данных и управление ими. Основная отличительная возможность SDS – это виртуализация функции хранения, отделяющая аппаратное обеспечение от программного, которое управляет инфраструктурой хранения. В этом смысле SDS является развитием концепции программно-определяемой сети.

Какие виды СКУД бывают

Контроль доступа делится на автономные и сетевые виды по способу управления. Первый вариант легче монтируется. Для него не нужно прокладывать длинные кабельные линии и устанавливать централизованное управление с применением компьютеров. Такие устройства чаще всего используются в офисах.

Их минусом является невозможность хранить и накапливать информацию. Это значит, что они не смогут формировать отчеты, вести учет за перемещением работников и временем, которое они проводят на объекте. Помимо этого, в автономном СКУД нельзя заносить и своевременно убирать идентификационный код.

Системы управления доступом и контролем в сетевом типе находятся под управлением центрального компьютера. Он служит связующим звеном в работе периферийных устройств автоматической системы контроля. Также в таком варианте можно оперативно менять ключи доступа для устройств, преграждающих путь.

В отличие от автономного, этот вариант систематизирует и накапливает информацию о людях, которые посетили или ушли (уехали) с объекта. Кроме того, ПО централизованного компьютера позволяет контролировать трудовую дисциплину персонала и вести учет времени, которое они провели на работе. Этот тип контроля незаменим для объектов со сложной структурой и большим количеством сотрудников. Сетевая система скуд более многофункциональна и совершенна, чем автономная. Но и стоимость ее намного выше.

Преграждающее устройство

В эту категорию входят:

- турникеты;

- ворота и шлагбаумы;

- шлюзовые кабины;

- электромеханические или электромагнитные замки;

- электрозащелки;

- дорожные автоматические барьеры.

Такие устройства получают команды с контролирующего прибора и не дают зайти на территорию под охраной. Вход будет открыт только после предъявления специального ключа, брелка, карточки или метки. Монтировать такое оборудование должны специалисты. Можно доверить эту работу мастерам или фирмам.

Идентификатор

Таким устройством является ключ с заранее записанной на него информацией. Кроме того, идентификатором может быть даже трехмерное изображение лица, рисунок на сетчатке глаза или уникальный отпечаток пальца. Опознавательным знаком в охране служит также код, вводимый с клавиатуры.

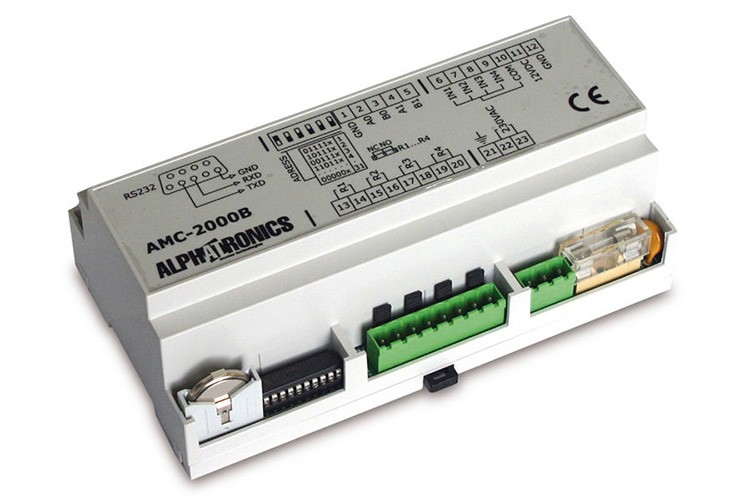

Контроллер

Основной задачей этого прибора является принятие решений, программирование алгоритмов и принципов работы, обработка данных и хранение кодов в базе данных. Без контроллера невозможна нормальная работа всего остального оборудования. Он является своеобразным “сердцем” периферийных устройств. Если вдруг случаются аварии электросети, прибор продолжает питаться от внешнего блока резервного питания или собственного аккумулятора. Поэтому ему не страшны даже длительные отключения света.

Считыватель

Такое периферийное оборудование идентифицирует и расшифровывает код, который поступает к нему с брелка, карты или метки. Также считыватель может узнавать человека по сетчатке, особой присущей только пользователю форме лица или узорам на пальцах. В этом ему помогает встроенный биометрический доступ к сканеру. Для того чтобы защитить прибор от вандалов, выбирайте корпус из стали. Он обладает хорошей механической прочностью.

Производители СКУД

На отечественном рынке есть множество российских и зарубежных производителей, между которыми существует жесткая конкуренция. В лидерах находятся те, кто производит весь комплекс оборудования для монтажа СКУД. Определяющими среди потребителей являются качество и цена производимых контроллеров и программного обеспечения.

Из российских производителей самыми популярными по данным интернет — ресурсов Яндекса являются:

- Компания «PERco» с производственной базой в г. Санкт-Петербурге, реализует свою продукцию не только в России, но и в около 100 странах мира;

- Компания «Parsec», выпускающую продукцию под логотипом Parsec около 20 лет;

- Компания «IronLogic» работает на рынке оборудования СКУД более 10 лет, реализует свою продукцию в более чем 30 странах мира;

- Компания «Sigur» (ех Сфинкс);

- Компания «RusGuard»;

- Компания «Прософт Биометрикс»;

- Компания «Эра новых технологий».

Среди зарубежных производителей выделяются следующие:

- Компания «Hid Global» — крупнейший производитель на мировом рынке в отрасли безопасности;

- Компания «NedAp», производитель специализирующийся на радиочастотных бесконтактных идентификаторах с производством в Нидерландах.

- Компания «Suprema», корейский производитель, выпускающий биометрические устройства для СКУД;

- Компания «ZKTeco», выпускает весь комплект оборудования для систем доступа, но специализируется на биометрических компонентах идентификации, как любой китайский производитель реализует продукцию по низким ценам, но сохраняет при этом хорошее качество.

Некоторые рекомендации по приобретению и установке

Избежать ошибок при внедрении СКУД помогут следующие советы.

- Перед началом внедрения следует провести полное обследование объекта. Следует выбрать оптимальное расположение постов пропуска. Проход сотрудников должен быть свободным без создания очередей.

- Определиться с возможной интеграцией СКУД с другими системами безопасности. При ее наличии лучше сразу устанавливать сетевой вариант системы.

- Оборудование должно иметь конструктивное исполнение для нормального функционирования в климатических условиях данной местности. Это должно обеспечить сохранность узлов, например, от коррозии.

- Для обеспечения нормальной связи между элементами СКУД. Следует минимизировать влияние электромагнитного излучения находящихся вблизи силовых кабелей. Прокладку линий связи системы доступа следует проводить не ближе 0,5 м от них и пересекать строго под прямым углом.

- Перед монтажом необходимо проверить работу программного обеспечения. Система должна быть рассчитана на число работающих сотрудников, компьютер не должен виснуть при работе. Такая проверка сократит время на пусконаладочные работы.

- Предусмотреть возможность перегрева контроллера при большом потоке людей. Существуют методы доработки системы, повышающие ее устойчивость к перегрузкам.

- Необходимо установить аварийный источник питания. Нельзя исключать случаи непредвиденных вариантов функционирования.

- Исполнительные устройства пропуска (турникеты) не должны быть сомнительного качества. Они обязаны быть изготовлены из качественного материала и стабильно функционировать.

- При заказе партии пропусков следует убедиться в их соответствии с устанавливаемой системой доступа. Количество следует заказать с учетом возможных потерь и повреждений.

В условиях острой конкуренции всегда существует риск совершения действий, которые могут навредить развитию бизнеса. Система контроля и управления доступом охраняет его от попыток создания проблем нормальному процессу функционирования. Рынок может предложить системы разного уровня сложности

Важно правильно сориентироваться во всем многообразии СКУД и выбрать самую экономичную и одновременно надежную в эксплуатации

Система СКУД – что это такое и как расшифровывается

Самым простым аналогом системы СКУД является обычный квартирный домофон.

Даже ребёнок без труда разберётся с правильным использованием бытового оборудования

Несмотря на сравнительную простоту, посторонний человек неспособен пройти в подъезд. Для идентификации тех, кто имеет право доступа, применяют ручной ввод цифрового кода, электронные брелоки. Дверь закрывается без дополнительных действий пользователей специальным доводчиком, надёжно фиксируется электромагнитным запорным устройством. При необходимости из квартиры можно разблокировать вход в дистанционном режиме для гостей. Дежурного вахтёра успешно заменяют камеры видеонаблюдения.

Преимущество промышленного воплощения – возможность её лёгкой интеграции с системами видеонаблюдения и пожаротушения. СКУД не только откроет нужные замки в случае опасности, но и подаст сигнал тревоги на пульт управления. Рассмотрим разные модификации системы с учётом особенностей оснащения разных объектов.

К сведению! Применяют аббревиатуры СКУД и PASC. Последняя переводится с английского как система контроля физического доступа (Physical Access Control System).

Кроме основных функций, система СКУД может использоваться специалистами отдела кадров для учёта рабочего времени персонала. В этом случае исключены технические ошибки и негативное влияние человеческого фактора.

Классификация систем СКУД

Разделяют классификацию по техническим параметрам и функциональному потенциалу.

Критерии по техническим параметрам следующие:

- число степеней идентификации;

- число регулируемых мест объекта;

- количество людей, проходящих через пост пропуска СКУД в часы пик (пропускная способность);

- расчетное количество постоянных сотрудников, способных быть обработанными оперативной памятью;

- факторы влияния окружающей среды.

Критерии по функциональному потенциалу следующие:

- степень оперативности внесения изменений в управленческие СКУД программы;

- эффективность защиты от актов намеренного разрушения системы охраны, как материальных средств, так и программного обеспечения;

- степень уровня секретности;

- возможность идентификации в режиме автоматики;

- назначение разного уровня доступа сотрудникам и посетителям, согласно их полномочий;

- способность накапливать и анализировать большое количество данных;

- надежное срабатывание (закрытие/открытие) всех постов, управляемых системой;

- распечатка любой информации по запросу пользователя.

Подключение сигнализации в Home Assistant

Для работы в сигнализацией в Home Assistant есть встроенная интеграция и карточка Lovelace. Начнём с интеграции — чтобы её включить, нужно добавить в configuration.yaml следующий блок:

Код для разблокировки я вынес в отдельный файл secrets.yaml. Почитать, как он устроен, можно тут.

Поскольку мы тестируем нашу СКУД, arming_time (время до включения режима охраны, за которое вы успеете выйти из квартиры и закрыть дверь) и delay_time (время после срабатывания датчика двери, через которое запустится сирена) зададим как 5 и 10 секунд соответственно. Сохраняем, перезагружаем Home Assistant.

Далее создаём карточку сигнализации в Lovelace, добавив код в нужное вам место ui-lovelace.yaml

В entity указываем название объекта, который создался после подключения alarm_control_panel. В states можно указать, какие кнопки будут в карточке: я оставил только «Охрана (не дома)».

Технические средства для управления движением персонала и посетителей

Мы уже немного рассказывали о технических частях СКУД. Теперь можно разобраться с ними подробнее и рассмотреть их возможности и характеристики.

Электронные и биометрические идентификаторы пользователя

Самым распространённым подходом к организации идентификации были и остаются пластиковые карты контроля доступа.

Вот такие метки могут использоваться в качестве идентификаторов

Вот такие метки могут использоваться в качестве идентификаторов

Они могут использовать различные методики считывания данных: штрих-код, магнитную ленту или интеллектуальную систему. Также многие компании используют электронные таблетки — миниатюрные микросхемы, облачённые в металлический корпус. Это Touch Memory, или контактная память.

Простейшая карта контроля доступа с чипом

Простейшая карта контроля доступа с чипом

Простейший вариант контактной памяти вы, возможно, используете ежедневно — это ключ от домофона, с помощью которого можно пройти в свой подъезд.

Очевидная уязвимость таких идентификаторов — возможность кражи, утери или клонирования. Более надёжный способ идентификации определённого человека — биометрический контроль доступа.

Сетчатка глаза является уникальной особенностью каждого человека

Сетчатка глаза является уникальной особенностью каждого человека

В отличие от электронных физических идентификаторов здесь считываются уникальные особенности самого человека. Самые распространённые — сканер отпечатков пальцев или сетчатки глаза. Это статические методы, которые используют неизменяемые характеристики человека.

Отпечатки человека также не могут быть у двух разных людей

Отпечатки человека также не могут быть у двух разных людей

Более сложные системы используют динамический тип идентификации, когда учитываются поведенческие и изменяемые характеристики человека — подпись, речь, свойства набора с клавиатуры.

Электронные идентификаторы просты в монтаже и стоят недорого, в отличие от более надёжных биометрических типов.

Считыватели

Считыватели, или ридеры, предназначены для чтения данных с идентификаторов с дальнейшей передачей информации контроллеру.

Считыватели имеют много разных реализаций

Считыватели имеют много разных реализаций

Его тип зависит от выбранного метода идентификации. Самый простой пример считывателя — домофон, на котором есть посадочная зона для ключа, которая и является считывателем. В более сложных механизмах используются магнитные считыватели, сканеры отпечатков пальцев и сканеры сетчатки.

Контроллеры

По сути контроллер является главным звеном, решающим, пропускать посетителя в зону или нет.

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Это отдельный электронный блок, который может быть использован отдельно либо интегрироваться в одно из исполнительных устройств. Контроллеры управляют открытием и закрытием замков, обработкой сигналов от считывателей, сверку кодов идентификаторов с имеющимися в базе. Контроллеры могут быть автономными или входить в состав СКУД.

Исполнительные устройства — замки, турникеты, шлюзовые кабины

Самый простой тип исполнительного устройства выражается в обыкновенных электронных замках.

Турникеты постепенно осовремениваются и совершенствуются

Турникеты постепенно осовремениваются и совершенствуются

Открытие может происходить удаленно с поста или на более близких дистанциях с помощью специального ключа. Также вместе с такими замками могут быть использованы магнитные карты или контактная память.

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Турникеты тоже являются исполнительным устройством. Они могут быть поясными или полноразмерными. Механизм турникета реализован таким образом, чтобы через него мог пройти всего один идентификатор за раз. Шлюзовые камеры в основном применяются на объектах с повышенным уровнем секретности и безопасности. А ворота и шлагбаумы — для организации контролируемого проезда автомобилей.

Программное обеспечение СКУД

Реализаций программных комплексов систем контроля доступа много. В основном компании, занимающиеся разработкой СКУД, предоставляют готовые комплекты оборудования и написанного под него программного обеспечения.

Пример работы программы СКУД

Пример работы программы СКУД

В общем, на СКУД и вовсе не может быть использовано какое-либо программное обеспечение. Оно нужно лишь для более удобного контроля, сбора информации, аналитики и прочих удалённых возможностей.

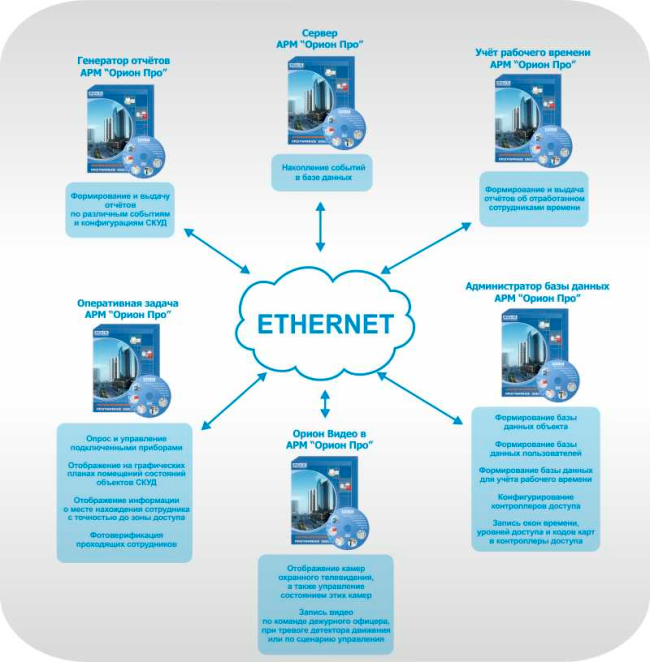

Дополнительные возможности СКУД при использовании программного обеспечения

В

ИСО «Орион» для работы со СКУД используется

программное обеспечение: Uprog, АРМ «Орион

Про». Программное обеспечение Uprog

позволяет осуществлять настройку

конфигурационных параметров контроллера

доступа «С2000–2» (а также для прибора

«С2000–4»), а именно:

- режим работы,

двойную идентификацию, доступ по правилу

двух (трёх) лиц, номер контролируемой

зоны доступа, вид интерфейса подключенных

считывателей, включать/выключать

использование датчика прохода, контроль

блокировки, таймаут блокировки и т. д.; - запись и

редактирование в памяти контроллеров

уровней доступа, окон времени и

идентификаторов пользователей. - Программное

обеспечение АРМ «Орион Про» позволяет

реализовать следующее: - накопление событий

СКУД в базе данных (проходы через точки

доступа; блокировки и разблокировки

точек доступа; несанкционированные

попытки прохода и т.п.); - создание базы

данных для охраняемого объекта —

добавление в неё логических объектов

СКУД (точек и зон доступа). А также

расстановка их на графических планах

помещений для реализации возможности

централизованного предоставления

доступа и мониторинга состояния этих

объектов; - формирование базы

данных пользователей — занесение

реквизитов сотрудников и посетителей

с указанием для каждого человека всех

необходимых атрибутов (ФИО, информация

и принадлежности к фирме, подразделению,

рабочий и домашний адрес и телефон и т.

п.), а также задание прав доступа

(полномочий прохода через точки дост

упа/зоны доступа); - формирование базы

данных для учёта рабочего времени —

создание графиков работы, а также правил

расчёта графика для различных сотрудников; - опрос и управление

подключенными к ПК контроллерами; - конфигурирование

контроллеров доступа — централизованную

запись в память приборов окон времени,

уровней дост упа, идентификаторов

пользователей; - работу сетевого

antipassback’a; - настройку и работу

зонального antipassback’a; - отображение на

графических планах помещений состояния

объектов СКУД; - отображение

информации о месте нахождения сотрудника

с точностью до зоны доступа; - отображение камер

охранного телевидения, а также управление

состоянием этих камер; - запись видео по

команде дежурного офицера, при тревоге

детектора движения или по сценарию

управления (например, по событию

предоставления доступа или попытки

осуществления несанкционированного

прохода).

Закрепление задач

системы контроля и управления доступом

за программными модулями изображено

на рисунке 7. Стоит отметить, что физически

приборы соединяются с тем компьютером

системы, на котором установлена

«Оперативная задача». Количество

рабочих мест, которые могут быть

задействованы в системе (программные

модули АРМ), может достигать две сотни.

Программные

модули можно устанавливать на компьютеры

как угодно — каждый модуль на отдельном

компьютере, комбинация каких-либо

модулей на компьютере, либо установка

всех модулей на один компьютер.

Рисунок.

Рисунок.

7. Функционал модулей программного

обеспечения

Опубликовано: Сайт Secuteck.Ru-2012Посещений: 28720

В рубрику «Системы контроля и управления доступом (СКУД)» | К списку рубрик | К списку авторов | К списку публикаций

Принцип работы технических средств СКУД

Совместная работа вышеупомянутых технических средств контроля доступа показана на изображении:

Согласно схеме, стандартный порядок работы системы начинает работать, когда сотрудник или посетитель сообщает читателю свой идентификатор. Владелец, получив информацию от читателя, обрабатывает ее и дает разрешение / не разрешение на прохождение. Информация о прохождении / отказе хранится в базе данных.

Центральный блок управления (на схеме «Рабочее место администратора СКУД») может изменять стандартный порядок работы системы. Так, например, вводятся ограничения на переход в другую зону до тех пор, пока сотрудник или посетитель не покинет первую, могут пройти одновременно несколько сотрудников и множество других алгоритмов работы СКУД согласно требованиям безопасности объекта, защищаемого системой.

Принцип действия систем скуд

Работа этого автоматизированного контроля зависит от имеющегося у него конфигурации. Сложные модели преграждают доступ посторонним людям при входе на завод или банк. Простые элементы СКУД контролируют только одну дверь. Систему ставят на входе, чтобы оно считывало информацию. Перед этим ее подсоединяют к специальному контроллеру.

Это устройство распознает и обрабатывает полученные от пользователей данные. Так просто попасть внутрь помещения под охраной не получится. Понадобится электромагнитная карта или ключ-чип. Для усиления безопасности многие владельцы предприятий или домов подключают датчики.

Основные задачи системы

СКУД защищает помещения от несанкционированного вмешательства (например, от проникновения вандалов). Это может происходить как на программном, так и на аппаратном уровне. Другими задачами системы являются:

- закрытие всех помещений, к которым есть доступ у автоматизированной системы;

- накопление и анализ полученных данных;

- своевременное внесение изменений в работу.

Также к задачам СКУД относится распечатка данных о посетителе (каких именно, выбирает оператор).

Преимущества и роль в охране

СКУД обладает следующими плюсами:

- контролирует передвижения персонала или других людей по охраняемой территории;

- ограничивает проход служащих;

- ведет учет времени для всех кто работает на предприятии или в офисе;

- выдает отчеты обо всех посетителях, которые были на территории;

- замечает, когда приходят и уходят посетители.

Также преимуществами СКУД является постоянный контроль за всеми входами и выходами внутри помещения. Хорошие результаты дает система в сочетании с камерами наблюдений и противопожарной сигнализацией. При срабатывании одного из датчиков блокируются двери контроллером. Если на объекте пожар, запускается видеонаблюдение и происходит разблокировка выходов.

Классы системы СКУД

В зависимости от технических и функциональных возможностей системы они разделяются на четыре класса.

- СКУД 1-ого класса имеет самый простой набор функций. Состоит из устройств с автономным функционированием. Основная задача — обеспечить вход/выход лиц с идентификатором. Возможность изменять принципы управления работой весьма невелики — предоставляется возможность менять идентификационные коды, добавлять или удалять их из системы. Надежность защиты от проникновения посторонних лиц у СКУД 1-ого класса не отвечает повышенным требованиям.

- СКУД 2-ого класса включает зависимое и независимое оборудование. Тем самым расширяются функциональные возможности такой системы СКУД. Имеются возможности не допуска на территорию объекта в регламентированные периоды времени, запись событий в автоматическом режиме с сообщением информации о внештатных ситуациях на управляющий пульт, контроль исполнительных механизмов с помощью программного обеспечения. Защита от неразрешенных проникновений на территорию несколько выше, чем у систем доступа 1-ого уровня.

- СКУД 3-ого класса обладает такими же функциями, что и 2-ого, плюс добавляется возможность записи трудового времени рабочих со сформированной базой данных по всему штатному расписанию сотрудников. СКУД 3-ого класса может быть встроен в другие системы безопасности. Надежность защиты на высоком уровне.

- СКУД 4-ого класса обеспечивает самую высокую степень защиты. Оборудование имеет многоуровневую идентификации и работает исключительно в сетевом режиме. Обладает всеми функциями и возможностями СКУД 3-ого класса плюс возможностью автоматического управления в форс-мажорных случаях. Рекомендованы к использованию в охране крупных объектов с повышенными требованиями к безопасности.